单选题下列安全设备中,不能部署在网络出口的是( )。A 网络版防病毒B 系统防火墙C 入侵防护系统D UTM

题目

网络版防病毒

系统防火墙

入侵防护系统

UTM

相似考题

更多“下列安全设备中,不能部署在网络出口的是( )。”相关问题

-

第1题:

VPN网络部署QOS中,说法正确的是()。A.QOS的流分类动作必须在VPN封装前完成

B.带宽保证,队列调度等QOS功能需要在设备的出口处进行部署

C.QOS可以在通过Internet组建的VPN网络中进行部署

D.QOS的流分类动作可以在VPN封装完成后实施

答案AB -

第2题:

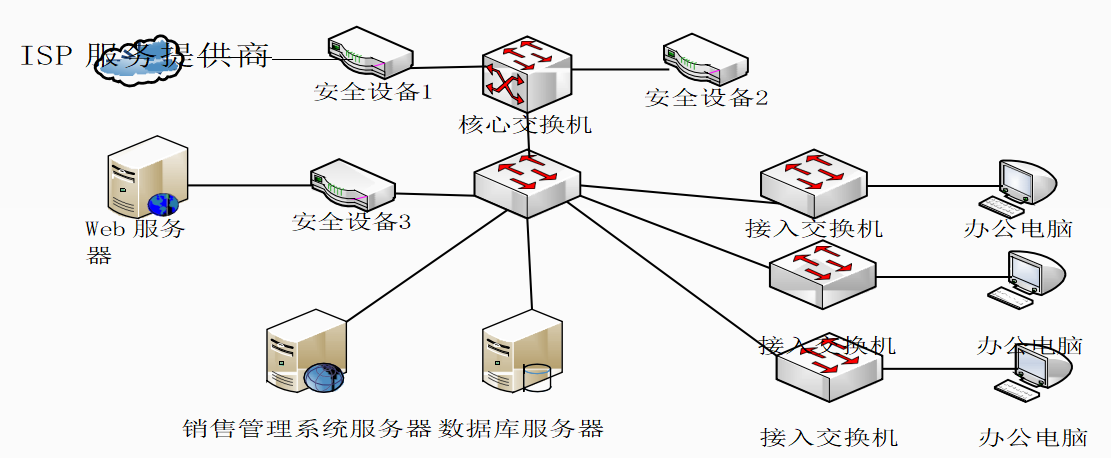

阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】

图3-1是某互联网服务企业网络拓扑,该企业主要对外提供网站消息发布、在线销售管理服务, Web网站和在线销售管理服务系统采用JavaEE开发,中间件使用Weblogic,采用访问控制、 NAT地址转换、异常流量检测、非法访问阻断等网络安全措施。

问题:3.1(6分)

根据网络安全防范需求,需在不同位置部署不同的安全设备,进行不同的安全防范,为上图中的安全设备选择相应的网络安全设备。 在安全设备1处部署(1);在安全设备2处部署(2); 在安全设备3处部署(3)。

(1)~(3)备选答案:A.防火墙 B.入侵检测系统(IDS) C.入侵防御系统(IPS)

问题:3.2 (6分,多选题)

在网络中需要加入如下安全防范措施: A.访问控制 B.NAT C.上网行为审计 D.包检测分析 E.数据库审计 F.DDoS攻击检测和阻止 G.服务器负载均衡 H.异常流量阻断 I.漏洞扫描 J.Web应用防护

其中,在防火墙上可部署的防范措施有 (4); 在IDS上可部署的防范措施有(5); 在IPS上可部署的防范措施有(6)。

问题:3.3(5分)

结合上述拓扑,请简要说明入侵防御系统(IPS)的不足和缺点。是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

问题:3.4(8分)

该企业网络管理员收到某知名漏洞平台转发在线销售管理服务系统的漏洞报告,

报告内容包括:

1.利用Java反序列化漏洞,可以上传jsp文件到服务器。

2.可以获取到数据库链接信息。

3.可以链接数据库,查看系统表和用户表,获取到系统管理员登录帐号和密码信息,其中登录密码为明文存储。

4.使用系统管理员帐号登录销售管理服务系统后,可以操作系统的所有功能模块。

针对上述存在的多处安全漏洞,提出相应的改进措施。答案:解析:问题1:

答案:ABC

问题2:

答案(4)A、B、G

(5)D、F 、 I

(6)C、E、H、J

问题3:

答案:IPS是入侵防御系统,IPS会对数据包做重组,会对数据的传输层, 网络层,应用层中各字段做分析并与签名库做比对,会加大网络的延迟, 形成瓶颈。同时,网络中部署一个IPS会存在有单点故障。

问题4:

1、针对此安全及时更新补丁,采取相应措施防止反序列化漏洞;

2、软件代码设计严谨,避免不安全代码执行;

3、数据库相关安全设置,帐号密码采用密文等加密手段;

4、各个系统的登录帐号密码采取不同的字符。 -

第3题:

下列对防火墙部署描述正确的是()

- A、防火墙部署在网络的出口处

- B、防火墙根据安全需要通常部署在不同的网络安全边界处

- C、部署在服务器的前面

- D、部署在路由器的前面

正确答案:B -

第4题:

布朗网络利用()技术,在子网出口处只需部署一台设备-布朗网关

- A、PON

- B、TSN

- C、SDN

- D、OPCUA

正确答案:C -

第5题:

信息收集与分析的防范措施包括()。

- A、部署网络安全设备

- B、减少攻击面

- C、修改默认配置

- D、设置安全设备应对信息收集

正确答案:A,B,C,D -

第6题:

在安全维护作业计划中,安全设备网络连通性维护的执行周期是()

- A、天

- B、周

- C、半月

- D、月

正确答案:A -

第7题:

VPN 网络部署QOS 中,说法正确的是()

- A、 QOS 的流分类动作必须在VPN 封装前完成

- B、 带宽保证,队列调度等QOS 功能需要在设备的出口处进行部署

- C、 QOS 可以在通过Internet 组建的VPN 网络中进行部署

- D、 QOS 的流分类动作可以在VPN 封装完成后实施

正确答案:A,B -

第8题:

H3C新一代广域网安全解决方案特色()

- A、采用多重高可靠的安全设备

- B、策.管.监.控.营综合运用

- C、深层流量净化及劢态调整

- D、安全智能渗透网络,融合部署

- E、多设备分级分域管理

- F、高性能安全设备,全千兆部署

正确答案:A,B,C,D,E,F -

第9题:

为保证网络安全,在办公网出口部署网闸,进行物理安全隔离。()

正确答案:错误 -

第10题:

下列关于防火墙的说法正确的有哪些()

- A、防火墙部署在生产控制大区和信息管理大区之间

- B、防火墙部署在安全大区的网络边界,可以部署在II区纵向数据网边界

- C、防火墙部署在安全大区的网络边界,一般部署在I、II区横向分区之间

- D、防火墙部署在安全大区的网络边界,可以部署在I区纵向数据网边界

正确答案:B,C -

第11题:

多选题信息收集与分析的防范措施包括()。A部署网络安全设备

B减少攻击面

C修改默认配置

D设置安全设备应对信息收集

正确答案: D,C解析: 暂无解析 -

第12题:

单选题下列对防火墙部署描述正确的是()A防火墙部署在网络的出口处

B防火墙根据安全需要通常部署在不同的网络安全边界处

C部署在服务器的前面

D部署在路由器的前面

正确答案: B解析: 暂无解析 -

第13题:

阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】

图3-1是某互联网服务企业网络拓扑,该企业主要对外提供网站消息发布、在线销售管理服务,Web网站和在线销售管理服务系统采用JavaEE开发,中间件使用Weblogic,采用访问控制、NAT地址转换、异常流量检测、非法访问阻断等网络安全措施。

问题:3.1根据网络安全防范需求,需在不同位置部署不同的安全设备,进行不同的安全防范,为上图中的安全设备选择相应的网络安全设备。

问题:3.1根据网络安全防范需求,需在不同位置部署不同的安全设备,进行不同的安全防范,为上图中的安全设备选择相应的网络安全设备。在安全设备1处部署(1);

在安全设备2处部署(2);

在安全设备3处部署(3)。

(1)~(3)备选答案:

A.防火墙B.入侵检测系统(IDS)C.入侵防御系统(IPS)

问题:3.2

在网络中需要加入如下安全防范措施:

A.访问控制

B.NAT

C.上网行为审计

D.包检测分析

E.数据库审计

F.DDoS攻击检测和阻止

G.服务器负载均衡

H.异常流量阻断

I.漏洞扫描

J.Web应用防护

其中,在防火墙上可部署的防范措施有(4);

在IDS上可部署的防范措施有(5);

在口S上可部署的防范措施有(6)。

问题:3.3结合上述拓扑,请简要说明入侵防御系统(IPS)的不足和缺点。

问题:3.4该企业网络管理员收到某知名漏洞平台转发在线销售管理服务系统的漏洞报告,报告内容包括:

1.利用Java反序列化漏洞,可以上传jsp文件到服务器。

2.可以获取到数据库链接信息。

3.可以链接数据库,查看系统表和用户表,获取到系统管理员登录帐号和密码信息,其中登录密码为明文存储。

4.使用系统管理员帐号登录销售管理服务系统后,可以操作系统的所有功能模块。

针对上述存在的多处安全漏洞,提出相应的改进措施。

正确答案:

(1)A(2)B(3)C(4)A、B、G(5)D、FI(6)C、E、H、JIPS是入侵防御系统,IPS会对数据包做重组,会对数据的传输层,网络层,应用层中各字段做分析并与签名库做比对,会加大网络的延迟,形成瓶颈。同时,网络中部署一个IPS会存在有单点故障。1、针对此安全及时更新补丁,采取相应措施防止反序列化漏洞;2、软件代码设计严谨,避免不安全代码执行;3、数据库相关安全设置,帐号密码采用密文等加密手段;4、各个系统的登录帐号密码采取不同的字符。 -

第14题:

阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】

图1-1是某互联网企业网络拓扑结构图,该企业主要对外提供基于Web的各种服务,对Web网站的安全有一定的安全要求。希望通过采用访问控制、非法访问阻断等措施保证web服务器的安全性。

问题 1 (8分)根据该公司网络安全防范需求,需在相应的位置部署安全设备,进行安全防范,为拓扑图中的相应位置部署合适的安全设备。

在设备1处部署(1),访问控制和NAT等基本功能;

在设备2处部署(2),攻击检测,包检测分析等;

在设备3处部署(3),web应用防护、异常流量阻断。

在设备4处部署(4),实现数据的高速透传。

(1)~(4)备选答案:

A.防火墙 B.入侵检测系统(IDS) C.入侵防御系统(IPS) D.光纤交换机 E.三层交换机答案:解析:(1)A (2)B (3) C (4)D

【解析】

设备1用于连接Internet,因此应该选防火墙。

设备2连接在核心交换机上,用于对整个网络的内网安全性进行检测,适合ids。

设备3接于web服务器与交换机之间,用于对web服务器的安全性进行安全提升。适合的设备是入侵防御系统或者WAF,本题中只有IPS。

设备4连接于数据库服务器与存储设备之间,用于高速的数据传输,因此应该选光纤交换机,专用于FC san区域,不能用三层交换机。

-

第15题:

在进行安全措施评估时,对于同一个网络或系统节点,采取负载均衡方式部署的安全设备应()进行评估。

- A、不再

- B、任选一台

- C、选取两台

- D、全部

正确答案:C -

第16题:

统一威胁管理系统(UTM)描述正确的是()。

- A、部署UTM可以有效降低成本

- B、部署UTM可以降低信息安全工作强度

- C、部署UTM可以降低安全设备集成带来的风险

- D、部署UTM可能降低网络性能和稳定性

正确答案:A,B,D -

第17题:

在互联网骨干和每一个互联网访问的网络边缘(企业/学校网络边缘、网吧网络出口)部署内容过滤设备,可以有效地减少病毒对网络的侵害。

正确答案:正确 -

第18题:

网络中常见的安全设备包括防火墙Firewall;入侵检测系统(IDS:Intrusion Detection System);深度抵御防火墙IPS 等。其中IDS 通常作为网关设备部署,处于主要业务流量的路径之上。而Firewall 和IPS 则通常作为旁路设备部署。

正确答案:错误 -

第19题:

IPS在网络中有哪几种部署方式?()

- A、在线直连部署可以对网络流量进行实时的识别和控制

- B、旁路部署,可以对网络流量进行实时的识别和控制

- C、在线部署,可以对网络流量进行实时的识别,但是不能进行有效的控制

- D、旁路部署,可以对网络流量进行实时的识别,但是不能进行有效的控制

正确答案:A,D -

第20题:

根据IDC建设的需要,下列IDC业务设备部署说法不对的是()

- A、汇聚交换机是汇聚层的核心网络设备,节点可根据需求在相关汇聚交换机周围部署入侵检测.防火墙.负载均衡等设备。

- B、核心路由器部署在互联网核心层,节点可根据需求在该层部署流量清洗系统.应用监控系统

- C、IDC客户业务和IDC自有业务运营所需的服务器.存储设备部署在业务接入层,节点可根据需要在相关业务区域内部署防火墙.负载均衡.SSL加速等设备。

- D、运营管理平台是运维管理层的管理核心。可部署流量清洗系统.VPN.防病毒.用户接入审计等安全设备和系统。

正确答案:B,D -

第21题:

部署防火墙的系统必须确保()

- A、系统不能与外部开通网络连接

- B、部署VPN

- C、通过防火墙与系统外部的网络连接

- D、网络系统可靠

正确答案:C -

第22题:

下列对入侵检测系统描述正确的是()

- A、是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备

- B、是一种可以主动检测攻击和主动阻断攻击的网络安全设备

- C、是一种可以串行在网络中阻断攻击的设备

- D、是一中安装在主机上的网络设备

正确答案:A -

第23题:

单选题下列对入侵检测系统描述正确的是()A是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备

B是一种可以主动检测攻击和主动阻断攻击的网络安全设备

C是一种可以串行在网络中阻断攻击的设备

D是一中安装在主机上的网络设备

正确答案: B解析: 暂无解析 -

第24题:

单选题下列安全设备中,不能部署在网络出口的是( )。A网络版防病毒系统

B防火墙

C入侵防护系统

DUTM

正确答案: B解析:

网络版反病毒系统是针对网络中所有可能的病毒入口进行防护的,由系统中心、服务器端、客户端和管理控制台等子系统组成。而防火墙、入侵防护系统以及UTM都是部署在网络出口保护网络的。