访问控制是针对越权使用资源的防御措施。()此题为判断题(对,错)。

题目

此题为判断题(对,错)。

相似考题

更多“访问控制是针对越权使用资源的防御措施。() ”相关问题

-

第1题:

操作系统安全措施一般采用:访问控制和存储保护,以下( )属于存储保护的措施。

A.规定要保护的资源

B.规定可访问的资源实体

C.防止地址和操作的越界、越权

D.规定对资源可执行操作

正确答案:C

-

第2题:

● 某公司网管员对核心数据的访问进行控制时,针对每个用户指明能够访问的资源,对于不在指定资源列表中的对象不允许访问。该访问控制策略属于__(16)__。

(16)

A.自主访问控制(DAC)

B.强制访问控制(MAC)

C.基于角色的访问控制(RBAC)

D.访问控制列表方式(ACL)

正确答案:A

-

第3题:

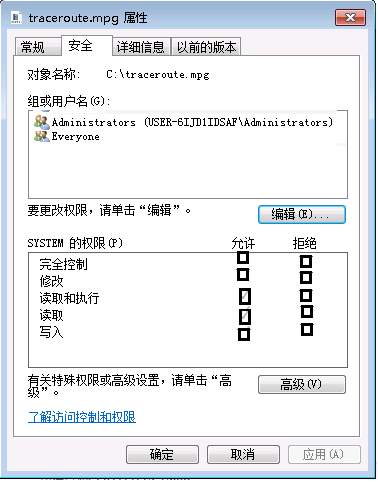

阅读下列说明和图,答问题1至问题2,将解答填入答题纸的对应栏内。 ?【说明】?访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。访问控制一般是在操作系统的控制下,按照事先确定的规则决定是否允许用户对资源的访问。??图2-1给出了某系统对客体traceroute.mpg实施的访问控制规则

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。答案:解析:【问题1】主体、客体、访问权限或者授权访问【问题2】

-

第4题:

阅读下列说明和图,回答问题1至问题2,将解答填入答题纸的对应栏内。

【说明】

访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。访问控制一般是在操作系统的控制下,按照事先确定的规则决定是否允许用户对资源的访问。图2-1给出了某系统对客体traceroute.mpg实施的访问控制规则。

【问题1】

针对信息系统的访问控制包含哪些基本要素?

【问题2】

分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表、访问控制矩阵下的访问控制规则。

正确答案:

【问题1】主体、客体、授权访问【问题二】能力表:(主体)Administrator<(客体)traceroute.mpg:读取,运行>访问控制表:(客体)traceroute.mpg<(主体)Administrator:读取,运行>访问控制矩阵: -

第5题:

资源控制是安全管控平台接入平台中负责对接入后的访问请求,访问过程以及访问行为进行安全控制管理的重要功能组成部分。该访问控制功能针对于不同的资源对象主要分为系统资源控制和()两大部分。A.用户资源控制

B.远程资源控制

C.本地资源控制

D.应用资源控制

参考答案:D