● 某公司网管员对核心数据的访问进行控制时,针对每个用户指明能够访问的资源,对于不在指定资源列表中的对象不允许访问。该访问控制策略属于__(16)__。(16)A.自主访问控制(DAC)B.强制访问控制(MAC)C.基于角色的访问控制(RBAC)D.访问控制列表方式(ACL)

题目

● 某公司网管员对核心数据的访问进行控制时,针对每个用户指明能够访问的资源,对于不在指定资源列表中的对象不允许访问。该访问控制策略属于__(16)__。

(16)

A.自主访问控制(DAC)

B.强制访问控制(MAC)

C.基于角色的访问控制(RBAC)

D.访问控制列表方式(ACL)

相似考题

更多“● 某公司网管员对核心数据的访问进行控制时,针对每个用户指明能够访问的资源,对于不在指定资源列 ”相关问题

-

第1题:

信息系统中信息资源的访问控制是保证信息系统安全的措施之一。下面关于访问控制的叙述错误的是( )。A、访问控制可以保证对信息的访问进行有序的控制

B、访问控制是在用户身份鉴别的基础上进行的

C、访问控制就是对系统内每个文件或资源规定各个(类)用户对它的操作权限

D、访问控制使得所有用户的权限都各不相同

正确答案:D

-

第2题:

资源控制是安全管控平台接入平台中负责对接入后的访问请求,访问过程以及访问行为进行安全控制管理的重要功能组成部分。该访问控制功能针对于不同的资源对象主要分为系统资源控制和()两大部分。A.用户资源控制

B.远程资源控制

C.本地资源控制

D.应用资源控制

参考答案:D

-

第3题:

访问控制是计算机安全的核心元素。访问控制机制介于哪两者之间?()

- A、用户和用户

- B、用户和系统资源

- C、用户和界面

- D、系统资源与系统资源

正确答案:B -

第4题:

某公司网管员对核心数据的访问进行控制时,针对每个用户指明能够访问的资源,对于不在指定资源列表中的对象不允许访问。该访问控制策略属于()

- A、自主访问控制(DAC)

- B、强制访问控制(MAC)

- C、基于角色的访问控制(RBAC)

- D、访问控制列表方式(ACL)

正确答案:A -

第5题:

()用于对计算机或用户对于资源的访问权限进行鉴别与限制

- A、防火墙技术

- B、访问控制技术

- C、加密技术

- D、身份认证技术

正确答案:B -

第6题:

访问控制的主要作用是防止非法的主体进入受保护的网络资源,允许合法用户访问受保护的网络资源,允许合法的用户对受保护的网络资源进行非授权的访问。

正确答案:错误 -

第7题:

系统资源的命名规则对于访问控制非常重要,是因为它()。

- A、确保系统资源名称不模糊

- B、减少资源保护必要规则的数量

- C、确保用户访问资源的权限能够明确且唯一识别

- D、确保国际认定命名规则用于保护资源

正确答案:B -

第8题:

访问控制也叫授权,它是对用户访问网络系统资源进行的控制过程。

正确答案:正确 -

第9题:

单选题控制用户可以访问哪些资源以及对这些资源可以进行哪些操作属于()A入网访问控制

B目录级安全控制

C网络权限控制

D属性安全控制

正确答案: C解析: 暂无解析 -

第10题:

单选题资源控制是安全管控平台接入平台中负责对接入后的访问请求,访问过程以及访问行为进行安全控制管理的重要功能组成部分。该访问控制功能针对于不同的资源对象主要分为系统资源控制和()两大部分。A用户资源控制

B远程资源控制

C本地资源控制

D应用资源控制

正确答案: D解析: 暂无解析 -

第11题:

判断题访问控制也叫授权,它是对用户访问网络系统资源进行的控制过程。A对

B错

正确答案: 对解析: 暂无解析 -

第12题:

单选题系统资源的命名规则对于访问控制非常重要,是因为它()。A确保系统资源名称不模糊

B减少资源保护必要规则的数量

C确保用户访问资源的权限能够明确且唯一识别

D确保国际认定命名规则用于保护资源

正确答案: B解析: 系统资源的命名规则对于安全控制的有效管理是非常重要的。要构造好命名规则,以便于那些用相同的高级限定词开头的资源能够用更多的通用的法则来管理。这将减少资源保护必要规则的数量,转而促进安全管理和维护工作。资源保护必要规则数量的减少考虑了对资源和文档按应用分组,这种方式使访问更容易。确保系统资源名称不模糊不能通过命名规则实现。确保用户访问资源的权限能够明确且唯一识别是通过访问控制法则而不是命名规则来实现。国际公认的命名不是资源的访问控制中必须的。命名规则主要关注每个组织如何标识自己的资源。 -

第13题:

访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。信息系统访问控制的基本要素不包括( )。A.主体

B.客体

C.授权访问

D.身份认证

参考答案:D

-

第14题:

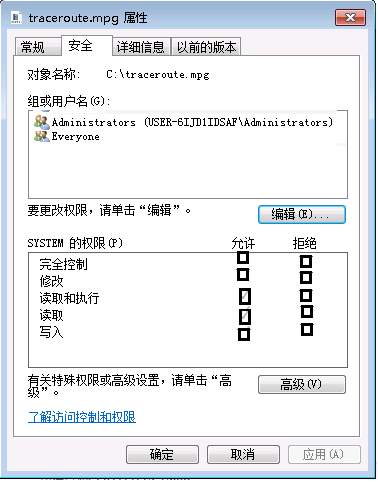

阅读下列说明和图,答问题1至问题2,将解答填入答题纸的对应栏内。 ?【说明】?访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。访问控制一般是在操作系统的控制下,按照事先确定的规则决定是否允许用户对资源的访问。??图2-1给出了某系统对客体traceroute.mpg实施的访问控制规则

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。答案:解析:【问题1】主体、客体、访问权限或者授权访问【问题2】

-

第15题:

对于用户来说,在访问网络共享资源时,()这些资源所在的物理位置。

- A、不必考虑

- B、必须考虑

- C、访问硬件时需考虑

- D、访问软件时需考虑

正确答案:A -

第16题:

银行普通柜员能够执行活期存款交易,只有主管才能在交易执行后进行冲正。针对这样的要求,最佳的访问控制是()。

- A、基于用户角色的访问控制

- B、基于数据敏感性的访问控制

- C、基于规则的访问控制

- D、由系统决定的访问控制

正确答案:A -

第17题:

访问控制的概念是()。

- A、是针对越权使用资源的防御措施

- B、针对企业访问用户的管理

- C、针对黑客入侵的防御措施

- D、针对外部访问权限的管理

正确答案:A -

第18题:

网络中对共享资源的访问控制有以下方式()。

- A、共享级访问控制

- B、用户级访问控制

- C、组级访问控制

- D、域级访问控制

正确答案:A,B -

第19题:

通过分配权限来控制对网络资源的访问时,如果拒绝给用户访问对象的权限,但该用户所在组有访问的权限,该用户还是有访问对象的权限的。

正确答案:错误 -

第20题:

下列属于授权设计要求的是()。

- A、设计资源访问控制方案,验证用户访问权限

- B、限制用户对系统级资源的访问

- C、设计在服务器端实现访问控制,也可只在客户端实现访问控制

- D、设计统一的访问控制机制

正确答案:A,B,D -

第21题:

单选题访问控制是计算机安全的核心元素。访问控制机制介于哪两者之间?()A用户和用户

B用户和系统资源

C用户和界面

D系统资源与系统资源

正确答案: B解析: 暂无解析 -

第22题:

单选题()用于对计算机或用户对于资源的访问权限进行鉴别与限制A防火墙技术

B访问控制技术

C加密技术

D身份认证技术

正确答案: D解析: 暂无解析 -

第23题:

单选题某公司网管员对核心数据的访问进行控制时,针对每个用户指明能够访问的资源,对于不在指定资源列表中的对象不允许访问。该访问控制策略属于()A自主访问控制(DAC)

B强制访问控制(MAC)

C基于角色的访问控制(RBAC)

D访问控制列表方式(ACL)

正确答案: B解析: 访问控制机制可分为两种:强制访问控制机制(MAC)和自主访问控制机制(DAC)。强制访问控制机制(MAC):系统独立于用户行为强制执行访问控制,用户不能改变他们的安全级别或对象安全属性。自主访问控制机制(DAC):允许对象的属主来制订针对该对象的保护策略。通常DAC通过访问控制列表(ACL)来限定哪些主体针对哪些客体可以执行什么操作。每个客体都拥有一个限定主体对其访问权限的访问控制列表。20世纪90年代以来出现的一种基于角色的访问控制(RBAC)技术有效地克服了传统访问控制技术中存在的不足之处。基于角色的访问控制中,角色由应用系统的管理员定义。角色成员的增减也只能由应用系统的管理员来执行,即只有应用系统的管理员有权定义和分配角色,而且授权规定是强加给用户的,用户只能被动接受,不能自主地决定,用户也不能自主地将访问权限传给他人,这是一种非自主型访问控制。RBAC和DAC的根本区别在于用户不能自主地将访问权限授给别的用户。RBAC与MAC的区别在于MAC是基于多级安全需求的,而RBAC不是。基于以上说明可知,题干中的访问控制策略属于自主访问控制(DAC)。 -

第24题:

单选题访问控制的概念是()。A是针对越权使用资源的防御措施

B针对企业访问用户的管理

C针对黑客入侵的防御措施

D针对外部访问权限的管理

正确答案: D解析: 暂无解析